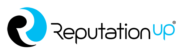

En la Dark Web, la información robada deja de ser un incidente puntual para convertirse en un activo criminal estructurado, comercializado y reutilizado dentro de economías ilícitas altamente organizadas.

La Internet Organised Crime Threat Assessment (IOCTA), el informe anual elaborado por Europol, analiza de forma sistemática las amenazas emergentes y las dinámicas cambiantes del cibercrimen, mostrando cómo la explotación de datos robados evoluciona rápidamente y se adapta a nuevos modelos de fraude, extorsión y ataques dirigidos en los últimos meses.

Estos Informes sobre cómo los cibercriminales comercian y explotan sus datos describen cómo credenciales, bases de datos de clientes, historiales financieros o documentos internos se empaquetan, clasifican y revenden de forma continua, alimentando un mercado donde la identidad corporativa se trocea y comercializa como si fuera un producto más.

Este flujo constante de información robada tiene una consecuencia directa: cada vez es más fácil utilizar datos legítimos para construir narrativas falsas o manipuladas sobre una marca.

Según los estudios de ReputationUP en los que una filtración inicialmente técnica terminó generando dudas sobre la solvencia, la ética o la transparencia de una organización. El problema ya no es solo el impacto económico del ataque, sino el relato que se construye después.

La propia experiencia de gestión de incidentes demuestra que una filtración rara vez se queda en un solo canal. Un conjunto de credenciales expuestas en la Dark Web puede acabar alimentando campañas de phishing dirigidas, ataques de business email compromise, suplantaciones de identidad de directivos o falsas órdenes de pago.

El Informe sobre delitos en Internet 2024 del FBI refleja que las brechas de datos personales, la extorsión y el phishing se encuentran entre los delitos cibernéticos más denunciados, con miles de millones en pérdidas y un efecto colateral evidente: pérdida de confianza.

De la filtración técnica a la crisis reputacional

Desde la perspectiva reputacional, la ecuación es clara: cuanto más expuestos estén los datos, más fácil es construir un relato negativo. En un análisis interno inspirado en casos similares a los descritos en el impacto de los ciberataques afecta la reputación de tu marca, se observa un patrón recurrente: tras un ciberataque, la percepción pública se deteriora incluso entre usuarios no directamente afectados, porque el incidente actúa como evidencia visible de vulnerabilidad.

En este escenario, la Dark Web funciona como un multiplicador de riesgo. No solo porque ahí se venden datos robados, sino porque cada nueva filtración amplía la base de información que puede ser usada para chantajes, campañas de descrédito o ingeniería social avanzada.

Casos de extorsión vinculados a la exposición de datos íntimos, documentos corporativos o material audiovisual han convertido a la ciberdelincuencia en un factor de riesgo reputacional estructural.

De ahí la importancia de contar con especialistas en Cyber Extortion capaces de intervenir tanto en la dimensión técnica como en la narrativa.

“Tu marca puede perder el 22% de los ingresos si los clientes encuentran un contenido negativo en la 1º Página de Google” afirma Andrea Baggio CEO EMEA de ReputationUP.

La respuesta no puede limitarse a “mejorar la ciberseguridad”. Proteger la reputación implica anticiparse: monitorizar foros, marketplaces y canales clandestinos para detectar filtraciones; auditar la huella digital de directivos y empresas; y diseñar protocolos de reacción rápida que combinen contención técnica, asesoría legal y gestión comunicativa.

Cuando una organización no vigila la Dark Web, renuncia a conocer cómo circulan sus propios datos en el mercado criminal.

Cómo responde una organización cuando sus datos ya están en la Dark Web

En cuanto se detecta que información corporativa ha terminado en ese entorno, el tiempo se vuelve crítico. Una intervención profesional puede incluir:

- La identificación del origen de la filtración,

- La actuación en portales clandestinos,

- La retirada de determinados listados,

- Y la reconstrucción de la narrativa pública para evitar que el incidente acabe definiendo la identidad de la marca.

Es aquí donde recursos especializados, como el enfoque operativo desarrollado en cómo eliminar datos personales o comerciales de la Dark Web, aportan un marco claro de actuación, desde la detección hasta la mitigación.

Los ataques de ransomware, por su parte, han dejado de ser un problema puramente técnico: hoy son uno de los detonantes más frecuentes de crisis reputacionales.

La combinación entre cifrado de sistemas y filtración o publicación de datos, especialmente en portales de “name and shame”, sitúa a las empresas bajo una doble presión: la operativa y la de imagen.

La experiencia acumulada en proyectos comparables a Gestión de crisis de reputación – Ataque de ransomware demuestra que, cuando no existe un plan coordinado entre equipos de IT, asesoría legal, comunicación y dirección ejecutiva, el daño reputacional se agrava y la crisis se prolonga innecesariamente.

En este contexto, las amenazas cibernéticas reputación digital ya no pueden tratarse como ámbitos separados. Ransomware, filtraciones de datos, extorsiones, campañas de desinformación y exposición en la Dark Web forman hoy parte de la misma cadena de riesgo.

Las organizaciones que optan por un enfoque meramente reactivo llegan tarde: cuando el incidente ya es visible, la narrativa suele estar en manos de terceros. Por eso, integrar la seguridad en la estrategia de reputación, y no al revés, es una necesidad, no un eslogan.

Conclusión: la reputación también se protege en la Dark Web

La reputación digital dejó de depender únicamente de relaciones públicas o comunicación corporativa. Hoy, su defensa exige comprender qué ocurre en entornos invisibles para el usuario común, como la Dark Web, donde datos robados pueden convertirse en chantaje, suplantación o campañas de desprestigio.

Las amenazas cibernéticas no solo afectan infraestructura: afectan confianza, credibilidad e identidad digital. Una filtración puede amplificarse en cuestión de minutos y propagarse sin control, erosionando la imagen de una empresa o un profesional.

La clave está en actuar antes, no después. La combinación de vigilancia continua, respuesta técnica especializada y gestión reputacional estratégica marca la diferencia entre un incidente controlado y una crisis pública irreversible.

La Dark Web funciona como un recordatorio incómodo: la reputación ya no se protege solo en la superficie visible de internet, sino también en los espacios donde circula lo que no debería existir. Ignorar esto es dejar el prestigio expuesto.

Preguntas Frecuentes (FAQ)

Porque ese contenido no se queda ahí. Muchos incidentes nacen en la Dark Web, pero terminan en redes sociales, foros abiertos, medios o investigaciones regulatorias. Además, la información robada se usa para extorsión, fraudes y campañas coordinadas que terminan impactando la percepción pública.

Las más relevantes son las filtraciones de datos (especialmente de clientes o empleados), el ransomware con publicación de información, la suplantación de identidad de directivos, las campañas de desinformación y la extorsión basada en material confidencial o sensible.

En la práctica, es muy difícil garantizar una eliminación absoluta, porque el contenido puede haberse replicado. Sin embargo, la combinación de monitorización, acciones específicas de retirada y presión legal permite reducir de forma significativa su disponibilidad y, sobre todo, su capacidad de causar daño reputacional.

Precisamente porque el problema no es solo técnico. Cada incidente técnico tiene una lectura pública: dice algo sobre cómo la organización protege datos, gestiona riesgos y se responsabiliza ante sus grupos de interés. La reputación es la forma en que todos esos elementos se interpretan desde fuera.

Cualquier organización que gestione datos sensibles: desde pymes hasta grandes corporaciones, administraciones públicas, clínicas, despachos profesionales o entidades financieras. Los informes de organismos como ENISA, Europol o el FBI coinciden en que la explotación de datos robados es ya un eje central del ecosistema delictivo digital.

Un rol doble: por un lado, monitorizar y actuar en entornos como la Dark Web para identificar y neutralizar filtraciones; por otro, reconstruir y proteger la narrativa pública de la marca, evitando que un incidente puntual acabe definiendo su identidad a largo plazo.