Nel Dark Web, informazioni rubate Non è più un caso isolato diventare un asset criminali strutturati scambiati e riutilizzati all’interno di economie illecite altamente organizzate.

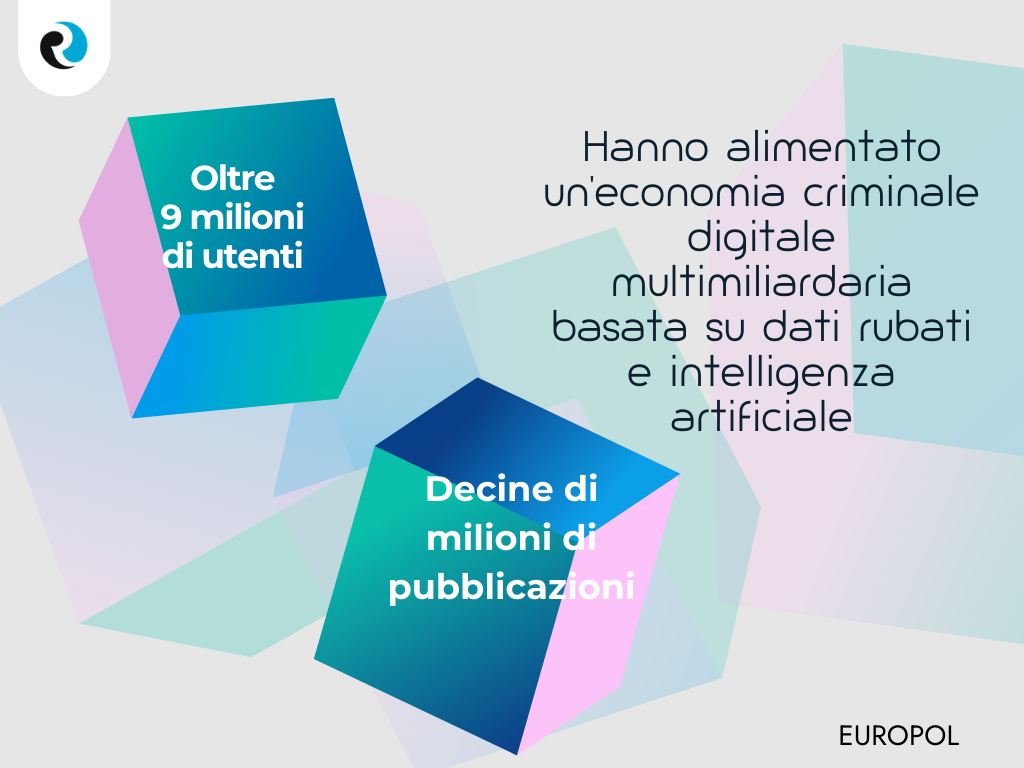

Valutazione della minaccia della criminalità organizzata su Internet (IOCTA), la relazione annuale redatta da Europol, analizza sistematicamente il Minacce emergenti e dinamiche mutevoli della criminalità informatica, che mostra come lo sfruttamento dei dati rubati si stia evolvendo rapidamente e adattando negli ultimi mesi a nuovi modelli di frode, estorsione e attacchi mirati.

Questi Rapportidi come i criminali informatici commerciano e sfruttano i tuoi dati descrivono come le credenziali, i database dei clienti, le cronologie finanziarie o i documenti interni vengono confezionati, classificati erivenderecontinuamente, alimentando un mercato dove il identità aziendale viene tagliato a pezzi e venduto come se fosse solo un altro prodotto.

Questo flusso costante di informazioni rubate ha una conseguenza diretta: Sta diventando sempre più facile utilizzare dati legittimi per costruire narrazioni false o manipolate su un marchio.

Secondo gli studi di ReputazioneUP dove una fuga di notizie che inizialmente sembrava tecnica ha finito per sollevare dubbi sulla solvibilità, l’etica o la trasparenza di un’organizzazione. Il problema non è più solo l’impatto economico dell’attacco, ma l’una storia che viene costruita in seguito.

La nostra esperienza nella gestione degli incidenti dimostra che unfiltrazioneRaramente rimane su un singolo canale. Un insieme di credenziali esposte nel Dark Web Ciò può finire per alimentare campagne e attacchi di phishing mirati compromissione della posta elettronica aziendale, impersonificazione di dirigenti o falsi ordini di pagamento.

Lui Rapporto di cronaca nera su Internet 2024 di FBI Ciò dimostra che le violazioni dei dati personali, l’estorsione e il phishing sono tra i crimini informatici più segnalati, con perdite per miliardi e un evidente effetto collaterale: perdita di fiducia.

Dalla fuga di notizie tecnica alla crisi di reputazione

Da una prospettiva reputazionale, l’equazione è chiara: più espostiSonoi dati,È più facile costruire un rapporto negativo In un’analisi interna ispirata a casi simili a quelli descritti in l’impatto degli attacchi informaticicolpisce il la reputazione del tuo marchio. Si osserva uno schema ricorrente: dopo un attacco informatico, la percezione pubblica peggiora anche tra gli utenti non direttamente interessati, perché l’incidente funge da prova visibile di vulnerabilità.

In questo scenario, il Dark Web funziona come un moltiplicatore di rischio non solo perché lì vengono venduti dati rubati, ma perché ogni nuova fuga di notizie amplia la base di informazioni che può essere utilizzata per ricatti, campagne diffamatorie o tecniche avanzate di ingegneria sociale.

I casi di estorsione legati all’esposizione di dati intimi, documenti aziendali o materiale audiovisivo hanno trasformato la criminalità informatica in un fattore di rischio reputazionale strutturale.

Da qui l’importanza di avere degli specialisti in estorsione informatica capace di intervenire sia nella dimensione tecnica che in quella narrativa.

“Il tuo marchio può perdere il 22% dei ricavi se i clienti trovano contenuti negativi nella prima pagina di Google”, afferma Andrea Baggio, CEO EMEA.Di ReputazioneUP.

La risposta non può limitarsi a “migliorare la sicurezza informatica”. Proteggere la reputazione richiede di prevedere: monitorare forum, mercati e canali underground per rilevare perdite; verificare l’impronta digitale di dirigenti e aziende; e progettare protocolli di reazione rapida che combinino contenimento tecnico, consulenza legale e gestione della comunicazione.

Quando un’organizzazione non monitorail Dark Web, dimissioniper capire come i propri dati circolano ne l mercato criminale.

Come reagisce un’organizzazione quando i suoi dati sono già sul Dark Web?

Non appena viene rilevato che le informazioni aziendali sono finite in quell’ambiente, il il tempo diventa critico Un intervento professionale può includere:

- Identificare la fonte della perdita,

- l’operazione nei portali clandestini,

- la rimozione di alcune liste,

- E la ricostruzione della narrazione pubblica per evitare che l’incidente definisca in ultima analisi l’identità del marchio.

È qui che entrano in gioco risorse specializzate, come l’approccio operativo sviluppato in cocome eliminare i dati personali o commerciali da Dark Web, forniscono un quadro chiaro per l’azione, dal rilevamento alla mitigazione.

IL attacchi ransomware da parte loro, hanno cessato di essere un problema puramente tecnico: oggi sono uno dei fattori scatenanti più frequenti delle crisi reputazionali.

IL combinazione di crittografia e filtraggio del sistema IL pubblicazione dei dati, in particolare sui siti web “name and shame”, pone le aziende sotto una doppia pressione: operativa e relativa all’immagine.

L’esperienza accumulata in progetti paragonabili aGestione della crisi di reputazione – Attacco ransomware dimostra che, quando non esiste un piano coordinato tra team IT, consulenti legali, comunicazioni e gestione esecutiva, il danno alla reputazione peggiora e la crisi si prolunga inutilmente.

In questo contesto, ilminacce reputazione informatica digitale Non possono più essere trattate come aree separate. Ransomware, violazioni dei dati, estorsioni, campagne di disinformazione ed esposizion en el Dark Web ora fanno parte distessa catena di rischio.

Organizzazioni che optano per un approccio puramente reattivo arrivano in ritardo: Una volta che l’incidente è visibile, la narrazione è solitamente nelle mani di terze parti. Ecco perché, integrare la sicurezza nella strategia reputazione, e non il contrario, è una necessità non uno slogan.

Conclusione: la reputazione è protetta anche sul Dark Web

La reputazione digitale non dipende più esclusivamente dalle pubbliche relazioni o dalla comunicazione aziendale. Oggi, proteggerla richiede la comprensione di ciò che accade in ambienti invisibili all’utente medio, come il Dark Web, dove I dati rubati possono essere usati per ricattare campagne di impersonificazione o diffamazione.

IL minacce informatiche non riguardano solo le infrastrutture:influenzare la fiducia credibilità e identità digitale. Una fuga di notizie può amplificarsi nel giro di pochi minuti e diffondersi in modo incontrollato, erodendo l’immagine di un’azienda o di un professionista.

La chiave è agire prima, non dopo. La combinazione di monitoraggio continuo supporto tecnico specializzato e gestione strategica della reputazione fa la differenzatra un incidente controllato e una crisi pubblica irreversibile.

IL Dark Web Funziona come un promemoria imbarazzante: La reputazione non è più protetta solo sulla superficie visibile di Internet, ma anche negli spazi in cui circolano cose che non dovrebbero esistere. Ignorando questo aspetto si espone la propria reputazione.

Domande frequenti (FAQ)

Perché quei contenuti non rimangono lì. Molti incidenti hanno origine nel Dark Web, ma finiscono sui social media, sui forum aperti, sulle testate giornalistiche o nelle indagini normative. Inoltre, le informazioni rubate vengono utilizzate per estorsione, frode e campagne coordinate che finiscono per avere un impatto sulla percezione pubblica.

I più rilevanti sono iperdite di dati (soprattutto da parte dei clienti o dei dipendenti), ilransomware con pubblicazione di informazioni, iL furto di identità dei dirigenti, iL campagne di disinformazione e il estorsione basata su materiale riservato o sensibile.

In pratica, è molto difficile garantire la rimozione completa, perché il contenuto potrebbe essere stato replicato. Tuttavia, la combinazione di monitoraggio, azioni specifiche di ritiro e pressione legale Ciò consente di ridurre significativamente la sua disponibilità e, soprattutto, la sua capacità di causare danni alla reputazione.

Proprio perché il problema non è solo una questione tecnica ogni incidente tecnico ha un’interpretazione pubblica: rivela qualcosa su come l’organizzazione protegge i dati, gestisce i rischi e risponde ai propri stakeholder. La reputazione è il modo in cui tutti questi elementi vengono interpretati dall’esterno.

Qualsiasi organizzazione che gestisce dati sensibili: dalle PMI alle grandi aziende, dalle pubbliche amministrazioni alle cliniche, dagli studi professionali alle istituzioni finanziarie. Rapporti di agenzie come ENISA, Europol e FBI concordano sul fatto che sfruttamento dei dati rubatiè già un asse centrale dell’ecosistema della criminalità digitale.

Un duplice ruolo: da un lato, per monitorare e agire in ambienti come il Dark Web per identificare e neutralizzare le perdite; d’altra parte, ricostruire e proteggere la narrazione pubblica del marchio impedendo a un singolo incidente di definire la loro identità a lungo termine.